VPN merupakan sebuah metode untuk membangun jaringan yang menghubungkan antar node jaringan secara aman (terenkripsi) dengan memanfaatkan jaringan public (Internet). Sebagai contoh, kita memiliki kebutuhan untuk menghubungkan dua buah kantor dengan lokasi yang terlampau jauh dan tidak bisa dihubungkan secara fisik. Dengan kebutuah tersebut maka kita bisa menggunakan fitur VPN.

Saat ini Mikrotik mendukung beberapa macam VPN seperti PPTP, SSTP, L2TP+IPSec

hingga OVPN. Pada Artikel kali ini kami akan mencoba membahas mengenai konfigurasi

VPN IPSec Site to Site. Konfigurasi VPN seperti PPTP, SSTP, L2TP+IPSec dll bisa

Anda temui pada halaman Mikrotik.co.id - Artikel.

Internet Protocol Security (IPsec) adalah sekumpulan protokol yang didefinisikan oleh Internet Engineering Task Force (IETF) untuk mengamankan pertukaran paket melalui jaringan publik (Internet).

Karena alasan keamanan, kemudian service IPsec ini sering sekali digunakan. Sebagai

contoh kasus yang sering ditemui adalah L2TP+IPsec. L2TP tidak memiliki enkripsi

sehingga diperlukan service tambahan guna menunjang keamanan yang lebih tinggi.

Dengan sebab itu maka kita bisa mekombinasikan L2TP dengan IPsec.

Selain mengkombinasikan L2TP dengan IPSec ternyata kita juga bisa melakukan site to site VPN menggunakan IPSec. Dengan menggunakan IPsec Tunnel ini kita bisa mengamankan koneksi dari jaringan kita melalui internet dengan metode keamanan yang fleksibel.

Topologi

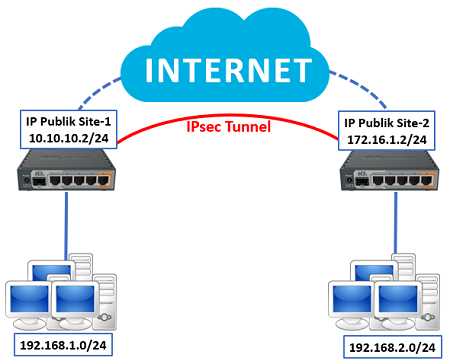

Sebagai contoh kasus kita akan menghubungkan Site-1 dengan Site-2 menggunakan

IPsec. Topologi yang akan digunakan sebagai berikut:

Berdasarkan topologi diatas,

Konfigurasi

Site-1 Konfigurasi

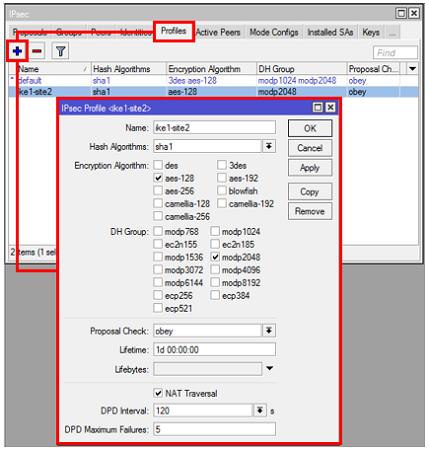

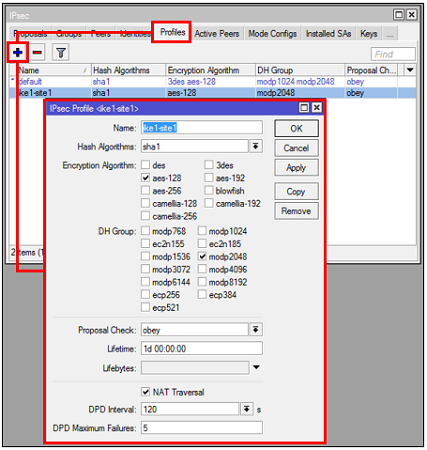

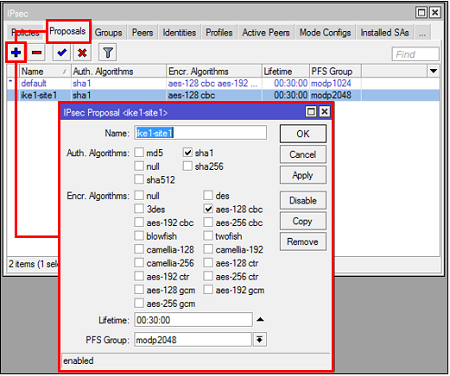

Konfigurasi awal kita bisa melakukan konfigurasi pada menu IPsec>>Profile dan

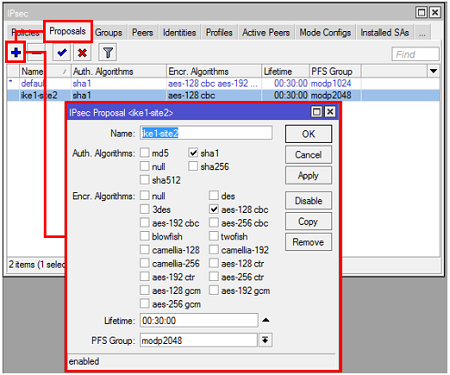

IPsec>>Proposal. Buat Profile dan Proposal baru. Dengan menggunakan IPsec kita

bisa memilih enkripsi yang digunakan. Anda bisa sesuaikan sesuai dengan kebutuhan.

Konfigurasi Profiles Site-1

Konfigurasi Proposal Site-1

Untuk parameter diatas, pastikan di site-1 dan site-2 harus sama supaya koneksi dapat terbentuk.

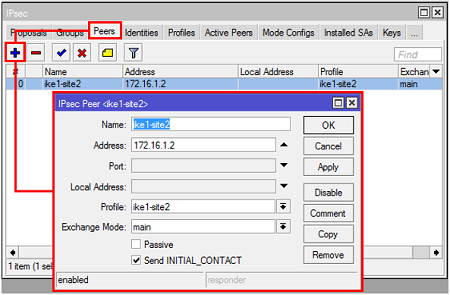

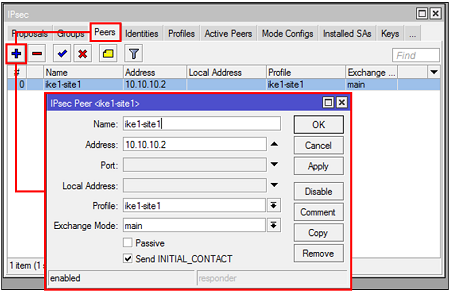

Langkah selanjutnya adalah konfigurasi "peer". Tentukan alamat IP Publik dari site2. Pada contoh kasus kali ini alamat IP Publik site 2 menggunakan alamat IP 172.16.1.2. Supaya site to site IPsec ini dapat terbentuk maka pastikan Anda tidak melakukan filtering terhadap protocol UDP Port 500 dan port 4500.

Konfigurasi Peer Site-1

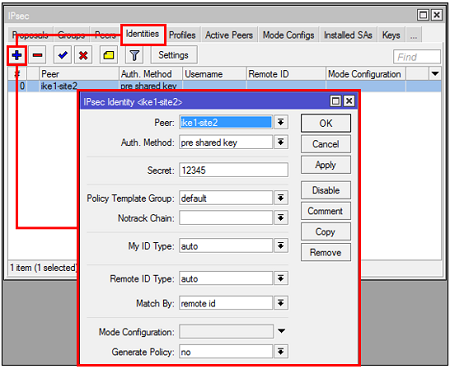

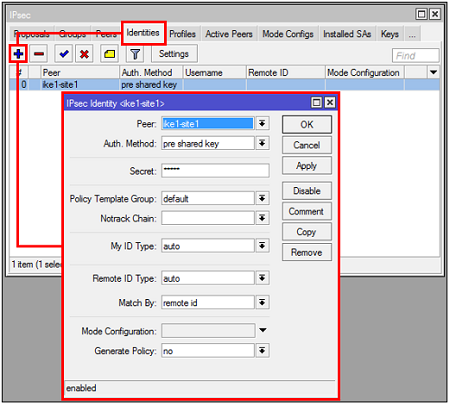

Kemudian buat identity, pada contoh kali ini kami menggunakan kemanan standar yaitu "pre-shared key".

Konfigurasi Identities Site-1

Jika ingin membuat suatu koneksi yang lebih aman lagi, maka bisa menggunakan IKEv2 dan metode autentikasi yang berbeda. Artikel mengenai IPsec menggunakan IKEv2 dapat dilihat pada artikel kami yang berujudul: IPsec Tunnel dengan IKEv2.

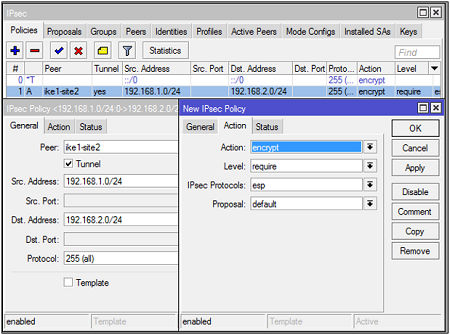

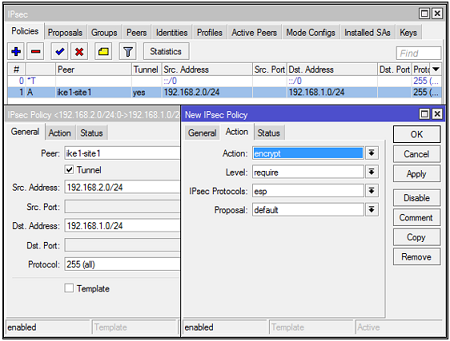

Buat policy untuk membuat kebijakan enkripsi dilakukan dari LAN site-1 ke LAN site-2. Pada langkah ini kita bisa definisikan alamat IP LAN pada site-1 dan site-2.

Konfigurasi Policies Site-1

Site-2 Konfigurasi

Konfigurasi pada Router Site-2 kurang lebih sama seperti langkah diatas. Langkah

pertama kita bisa membuat IPsec Profile dan IPsec Proposal.

Konfigurasi Profiles Site-2

Konfigurasi Proposal Site-2

Kemudian buat peer dan identity.

Konfigurasi Peers Site-2

Konfigurasi Identities Site-2

Jika sudah berhasil maka buat policy.

Konfigurasi Policies Site-2

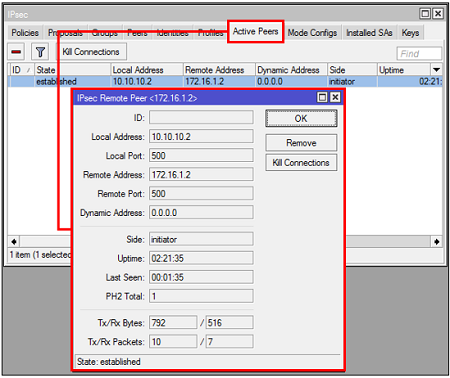

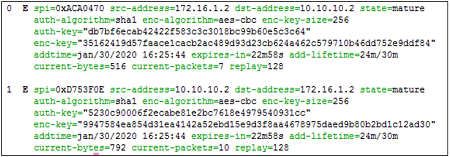

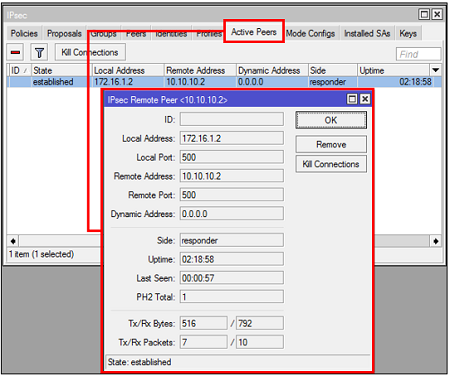

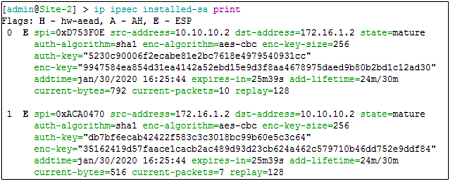

Dengan konfigurasi diatas maka "tunnel" sudah terbentuk. Kita bisa lakukan pengecekan pada tab "Active-Peers" dan "Installed-SAs".

Site-1 (Active-Peers dan Installed-SAs)

Site-2 (Active-Peers dan Installed-SAs)

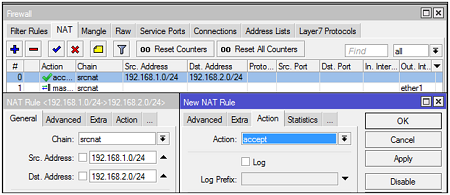

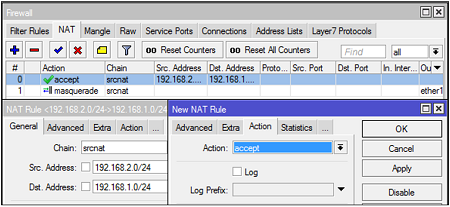

Dengan konfigurasi diatas maka tunnel sudah terbentuk, namun untuk komunikasi LAN dari site-1 menuju LAN site-2 ataupun sebaliknya, masih belum dapat dilakukan. Hal ini dikarenakan kedua router terdapat konfigurasi NAT (Masquerade) yang mengubah alamat IP asal sebelum paket dienkripsi. Dengan begitu Router tidak dapat mengenkripsi paket karena alamat asal tidak sesuai dengan alamat IP yang sudah di tentukan pada menu "policies".

Informasi lebih lanjut mengenai paket flow pada IPsec bisa Anda temui disini.

Solusi supaya LAN site-1 dapat komunikasi dengan LAN site-2 melalui IPsec maka

kita dapat melakukan Bypass dengan konfigurasi Firewall-NAT.

Konfigurasi Firewall-NAT Site-1

Konfigurasi Firewall-NAT Site-2

Pastikan rule NAT Bypass diletakkan di rule paling atas (0).

Note:

Ketika Anda mengaktifkan Fasttrack, maka IPsec masih tidak bisa berjalan. Untuk

detail solusinya Anda bisa kunjungi halaman wiki.mikrotik.com.

Kembali ke :

Halaman Artikel | Kategori Fitur & Penggunaan