Router Mikrotik memiliki beberapa port yang secara default statusnya adalah "open". Ketika router sudah terkoneksi ke internet dan memiliki IP Publik maka Router tersebut akan bisa di akses dari manapun.

Jika router bisa di akses dari manapun, namun kemanan tidak di terapkan maka hal tersebut akan sangat beresiko sekali. Jenis-jenis serangan yang umumnya di lakukan adalah Bruteforce, DDOS, dll. Biasanya awal mula dari adanya serangan ini adalah port scanning.

Port Scanning merupakan teknik yang digunakan untuk melakukan scanning terhadap port port yang terbuka pada perangkat. Dengan adanya port scanning ini maka orang lain bisa mengetahui port port yang terbuka, sehingga memudahkan orang lain untuk melakukan serangan ke perangkat kita.

Untuk mengamankan perangkat dari port scanning sebenarnya di firewall filter sudah di sediakan menu khusus yaitu PSD atau port scan detection. Namun pada kesempatan kali ini kami akan membahas mengenai firewall tarpit, yang bisa digunakan untuk mengelabuhi aplikasi port scanning.

Firewall tarpit merupakan salah satu action yg terdapat pada firewall filter. Fungsi dari firewall tarpit digunakan untuk melakukan drop paket namun tetap menjaga koneksi tcp yg masuk. Sehingga dengan fitur ini kita bisa mengelabuhi penyerang terhadap port yg terbuka pada perangkat kita.

Simulasi

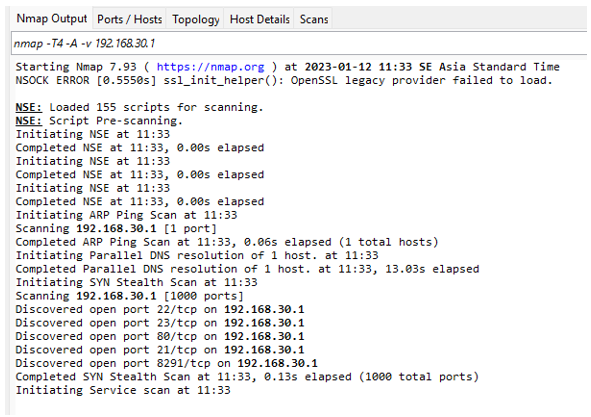

Sebagai contoh simulasi, disini kami memiliki router dengan alamat IP 192.168.30.1, kemudian kita coba lakukan scan port.

Berdasarkan informasi di atas, perangkat dengan IP 192.168.30.1 memiliki beberapa port yang terbuka yaitu TCP 21,22,23, 80, dan 8291.

Jika penyerang sudah melakukan scan port seperti ini, maka penyerang akan melakukan serangan yang lain misalnya bruteforce. Untuk mengatasi Port Scanning seperti ini, maka kita bisa manfaatkan firewall tarpit untuk mengelabuhi penyerang.

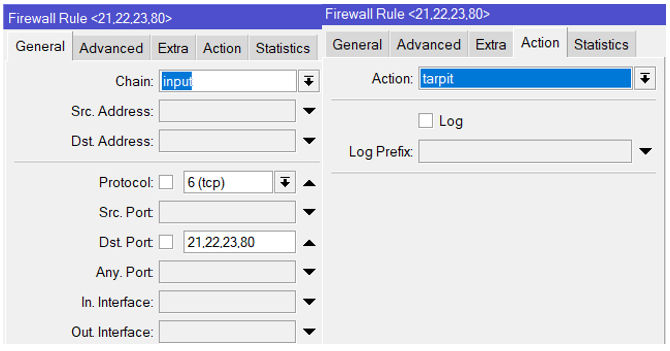

Contoh konfigurasi:

/ip firewall filter

add action=tarpit chain=input disabled=yes dst-port=21,22,23,80 in-interface=ether1 protocol=tcp

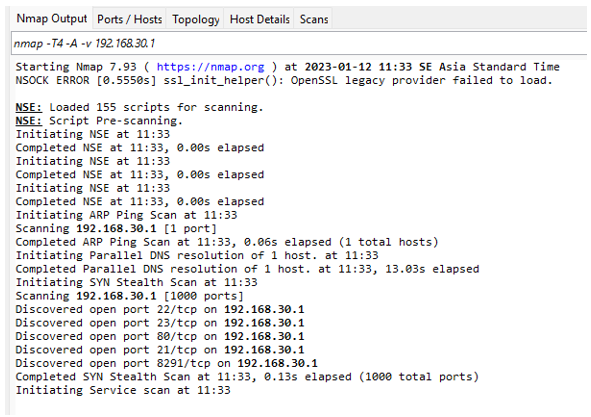

Dengan konfigurasi seperti diatas, ketika penyerang melakukan serangan ke port tersebut maka informasi yang dihasilkan akan tetap sama, yaitu seperti berikut:

Informasi yang didapatkan dari aplikasi penyerang memang port dalam kondisi "open", namun aslinya port tersebut dalam kondisi tertutup. Berikut tampilan ketika kita mencoba akses menggunakan SSH:

Dengan konfigurasi di atas, servis SSH, Telnet, FTP, dan HTTP akan di tutup, sehingga kita tidak bisa meremote perangkat melalui servis di atas. Namun sebenarnya kita juga bisa saja membuat pengecualian misal untuk servis SSH tetap bisa di akses dari IP tertentu maka tambahkan rule bypass seperti di bawah ini, pastikan rule ini di letakkan di nomor [0].

/ip firewall filter

add action=accept chain=input dst-port=22 in-interface=ether2 protocol=tcp src-address=[network/host IP yg diizinkan]

Cukup sekian artikel kali ini, tertarik? silahkan di coba yaa. Kami juga memiliki artikel yang membahas mengenai: Mengatasi aplikasi Scan Port dengan PSD (Port Scan Detection).

Kembali ke :

Halaman Artikel | Kategori Mikrotik @ Media